Os aplicativos de mensagens são incrivelmente importantes hoje em dia, pois as pessoas ainda não podem se encontrar livremente para conversar, seja sobre coisas pessoais ou qualquer coisa relacionada ao trabalho/escola, mas de acordo com um pesquisador de segurança, alguns dos aplicativos que estamos usando não são tão seguros quanto pensamos que são.

Em um relatório do site Bleeping Computer, a pesquisadora de segurança do Projeto Google Zero, Natalia Silvanovich encontrou vulnerabilidades em vários aplicativos de mensagens, incluindo Facebook Messenger, Signal, Google Duo, Mocha e JioChat, o que permite que os agressores (hackers) ouçam a vítima sem consentimento antes de atenderem uma chamada.

A vulnerabilidade que compromete a privacidade

Através dos bugs lógicos encontrados nestes serviços de mensagens, os dispositivos alvo são forçados a captar e transmitir áudio para os hackers sem a necessidade de qualquer código.

“Eu investiguei as máquinas de sinalização de estado de sete aplicações de videochamada e encontrei cinco vulnerabilidades que poderiam permitir que um dispositivo de chamada forçasse um dispositivo de chamada a transmitir dados de áudio ou vídeo”, explicou Silvanovich.

Leia também: Whatsapp Web 2.21.1.11 Atualização inclui correção de erros, mas política de privacidade não é alterada

“Teoricamente, garantir o consentimento do chamador antes da transmissão de áudio ou vídeo deve ser uma questão bastante simples de esperar até que o usuário aceite a chamada antes de adicionar qualquer faixa à conexão do chamador”.

No entanto, a pesquisadora de segurança disse que quando ela olhou para as aplicações, descobriu-se que estes tipos de software permitem a transmissão “de maneiras diferentes”.

Bugs reparados nos aplicativos

Estas mudanças na transmissão levam a estes certos tipos de vulnerabilidades que permitiriam que as chamadas fossem conectadas mesmo sem o consentimento do usuário.

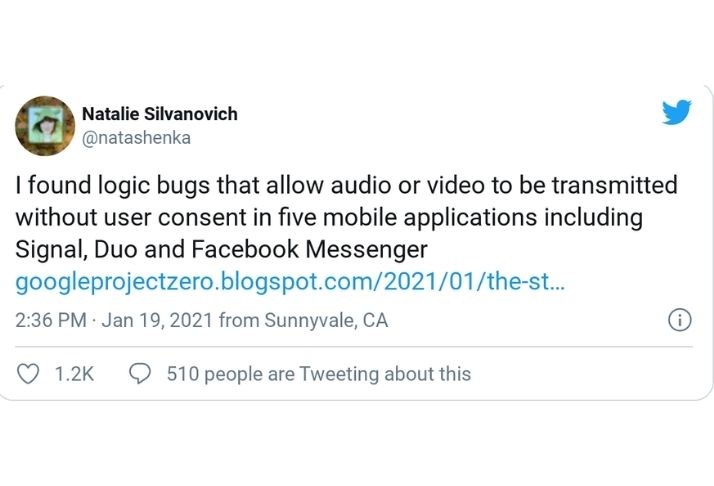

“Encontrei falhas lógicas que permitem a transmissão de áudio ou vídeo sem o consentimento do usuário em cinco aplicativos móveis, incluindo o Signal, Duo e Facebook Messenger” – Natalia Silvanovich, (@natashenka) Twitter.

Se estiver usando os aplicativos de mensagens, o usuário deve certificar de atualizá-los o mais rápido possível se ainda não o fez desde que os bugs foram corrigidos para evitar tal transmissão de áudio que poderia ser usada por atacantes.

De acordo com o relatório, as vulnerabilidades foram descobertas nos aplicativos de mensagens JioChat e Mocha em julho de 2020, mas o JioChat foi rápido para corrigir a vulnerabilidade em julho de 2020. Enquanto isso, a Mocha corrigiu a vulnerabilidade em agosto de 2020.

Por outro lado, o bug do Google Duo, que permitia que os chamadores vazassem pacotes de vídeo de um dispositivo alvo não atendido, foi corrigido em dezembro de 2020, enquanto a falha do Facebook Messenger foi corrigida em novembro de 2020. Com base no relatório, o bug do Messenger aparentemente permitiu que as chamadas de áudio se conectassem mesmo quando a chamada ainda não foi atendida.

Bug de sinal corrigido no Telegram e Viber

O bug do sinal, que foi o primeiro a ser descoberto, já havia sido reparado em setembro de 2019, portanto deve ser totalmente seguro para uso nestes dias.

Leia mais: Microsoft Defender impulsiona resposta a ataques de malware, alterando uma configuração chave

Silvanovich também verificou dois outros aplicativos de mensagens populares: Telegram e Viber, mas não foi capaz de encontrar nenhuma vulnerabilidade semelhante, então suas chamadas são mantidas seguras com os aplicativos, o que é uma boa notícia, já que a maioria das pessoas está escolhendo estes aplicativos em meio à mudança da política de privacidade da WhatsApp, pois acreditam que os aplicativos são mais seguros e privados.

Na medida do possível, o usuário deve atualizar seus aplicativos regularmente, pois estas atualizações incluem correções de bugs conhecidos anteriormente que poderiam ser usados contra o mesmo.

Traduzido e adaptado por equipe Revolução.etc.br

Fontes: Tech Times, Project Zero Blog, Twitter